Una compagine di hacker chiamata Orangeworm ha colpito il settore sanitario. Ma piuttosto che puntare solo sui normali pc, troppo banale ormai, secondo un rapporto di Symantec, questa volta i cybercriminali hanno scelto le macchine che controllano i raggi X, la risonanza magnetica e altre apparecchiature medicali.

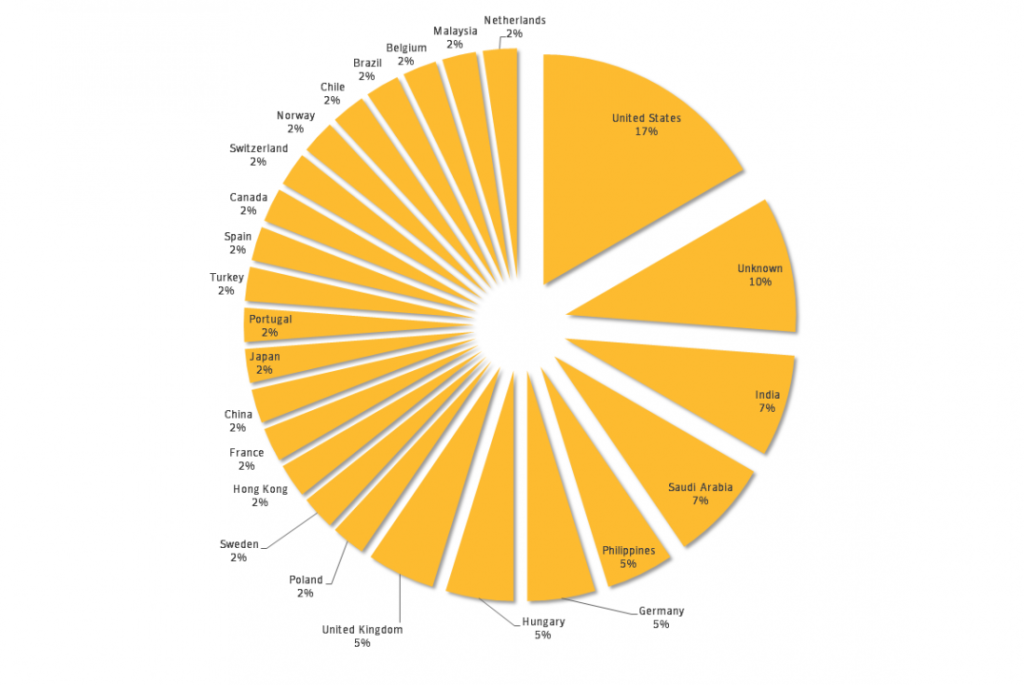

Il gruppo di hacker Orangeworm si rivolge principalmente alle organizzazioni sanitarie americane, anche se sono molte le vittime in Asia e in Europa (al momento l’Italia non è censita).

Ma più che fare danni, è l’opinione di Symantec, gli hacker sarebbero impegnati in un’operazione di spionaggio industriale.

Più spionaggio che sabotaggio

“A causa del fatto che gli attacchi hanno tentato di mantenere le infezioni attive per lunghi periodi di tempo su questi dispositivi, è più probabile che il gruppo sia interessato ad apprendere come funzionano questi dispositivi. Non abbiamo raccolto alcuna prova per suggerire che gli aggressori hanno previsto di eseguire qualsiasi attività di sabotaggio in questo momento“, spiega il rapporto di Symantec.

Questo non vuol dire che gli attaccanti non intendano effettuare attacchi più aggressivi. Una volta che hanno infettato con successo un computer con il loro malware, chiamato Kwampirs, gli aggressori hanno la possibilità di estendere le funzionalità del malware scaricando ed eseguendo moduli aggiuntivi in memoria.

Questi moduli possono essere personalizzati in base all’ambiente della vittima per assistere gli aggressori nell’esecuzione di qualsiasi azione desiderabile su questi dispositivi. Orangeworm ha mostrato anche interesse per le macchine utilizzate per assistere i pazienti nella compilazione dei moduli di consenso per le procedure richieste.

Come funziona Kwampirs

Quando viene eseguito, Kwampirs decrittografa ed estrae una copia del suo payload DLL dalle sue risorse. Prima di scrivere il payload su disco, inserisce una stringa generata a caso nel mezzo del payload decrittografato nel tentativo di eludere i rilevamenti.

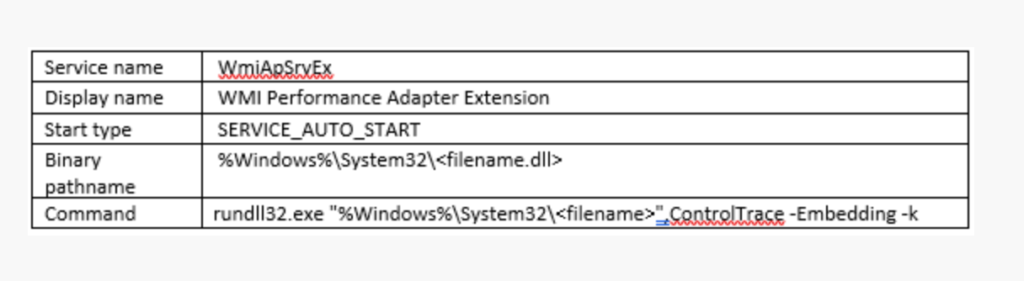

Per garantire la persistenza, Kwampirs crea un servizio con la seguente configurazione per assicurare che il carico utile principale venga caricato in memoria al riavvio del sistema:

La backdoor raccoglie anche alcune informazioni rudimentali sul computer compromesso, incluse alcune informazioni di base sull’adattatore di rete, le informazioni sulla versione del sistema e le impostazioni della lingua.

Orangeworm probabilmente utilizza queste informazioni per determinare se il sistema è utilizzato da un ricercatore o se la vittima è un bersaglio di alto valore. Una volta che Orangeworm determina che una potenziale vittima è di interesse, copia la backdoor tra le condivisioni di rete aperte per infettare altri computer.

Potrebbe copiare se stesso in vari punti oper accogliere quante più informazioni possibili sulla rete della vittima, comprese tutte le informazioni relative ai computer a cui accede, le informazioni sulla scheda di rete, le condivisioni di rete disponibili, le unità mappate e i file presenti sul computer compromesso:

- ADMIN$

- C$WINDOWS

- D$WINDOWS

- E$WINDOWS

Italia forse esclusa

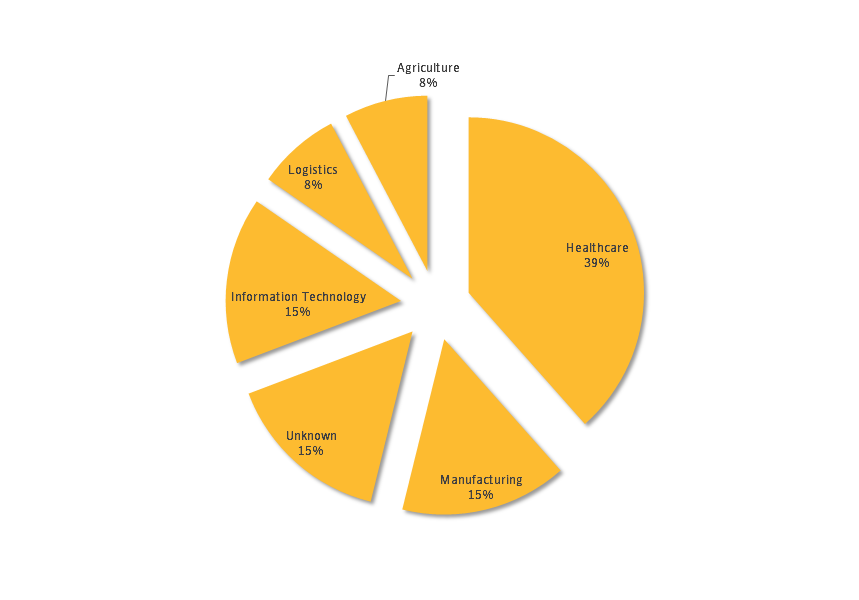

Ma Orangeworm non ha solamente preso di mira l’assistenza sanitaria. Tra gli obiettivi secondari figurano l’industria manifatturiera, le tecnologie dell’informazione, l’agricoltura e la logistica. Molti di loro avevano legami con il settore sanitario, ha però aggiunto Symantec.

I ricercatori non sono stati in grado di rintracciare la nazionalità di Orangeworm ma hanno mappato i paesi destinatari dell’attacco, e al momento pare che non vi sia l’Italia.

Ma, anche se questo tipo di spionaggio potrebbe sembrare opera di un governo, Symantec dice che il gruppo non porta alcun segno distintivo di un attore sponsorizzato da uno stato.

È probabile che sia il lavoro di un individuo o di un piccolo gruppo di individui. Attualmente non ci sono indicatori tecnici o operativi per accertare l’origine del gruppo.

Non è la prima volta che gli hacker si orientano verso i dispositivi medici. Quando il ransomware WannaCry ha colpito gli ospedali di tutto il mondo, è arrivato sulle apparecchiature di radiologia Bayer Medrad.

E i ricercatori di sicurezza informatica hanno da tempo messo in guardia sulla vulnerabilità delle macchine mediche come anche pacemaker e pompe di insulina.

Sul proprio blog Symantec fornisce anche indicazioni su come reagire all’attacco perpetrato da Orangeworm.