Le organizzazioni sanitarie sono sempre più prese di mira dai attacchi informatici di tipo ransomware sui dati personali in loro possesso.

Il potenziale effetto reale che questi attacchi possono avere è sostanziale, come è accaduto per gli attacchi ransomware WannaCry e NotPetya del 2017.

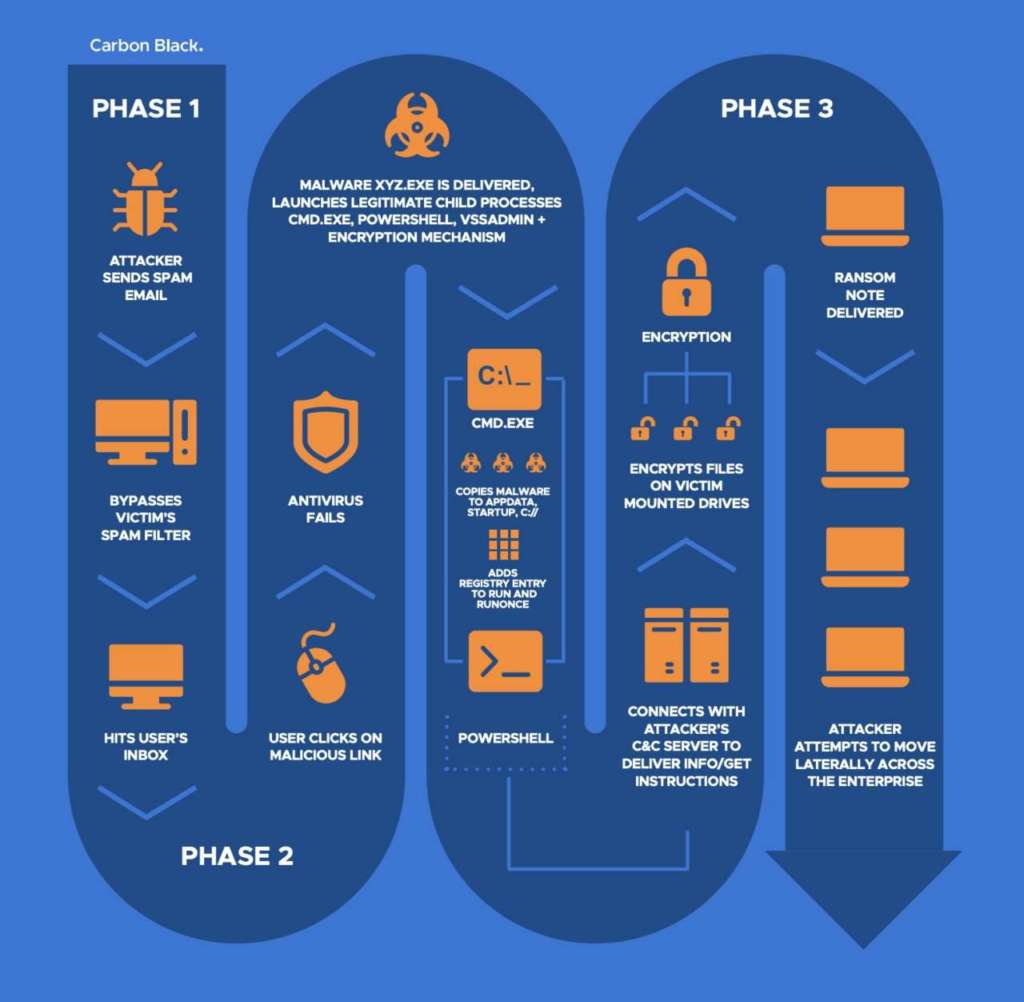

Mediante i ransomware gli attacker hanno la possibilità di accedere, rubare e vendere informazioni dei pazienti sul dark web. Oltre a ciò, hanno la possibilità di chiudere l’accesso dell’ospedale ai sistemi critici o alle cartelle dei pazienti, rendendo praticamente impossibile l’assistenza.

Va anche considerato che con l’adozione sempre più ampia di dispositivi medici e IoT, la superficie per gli attacchi a dati sanitari sta diventando ancora più grande.

Il problema è stato ulteriormente aggravato da una limitazione degli staff di sicurezza informatica e da budget di cybersecurity nel settore, che vengono definiti “stagnanti” dai più.

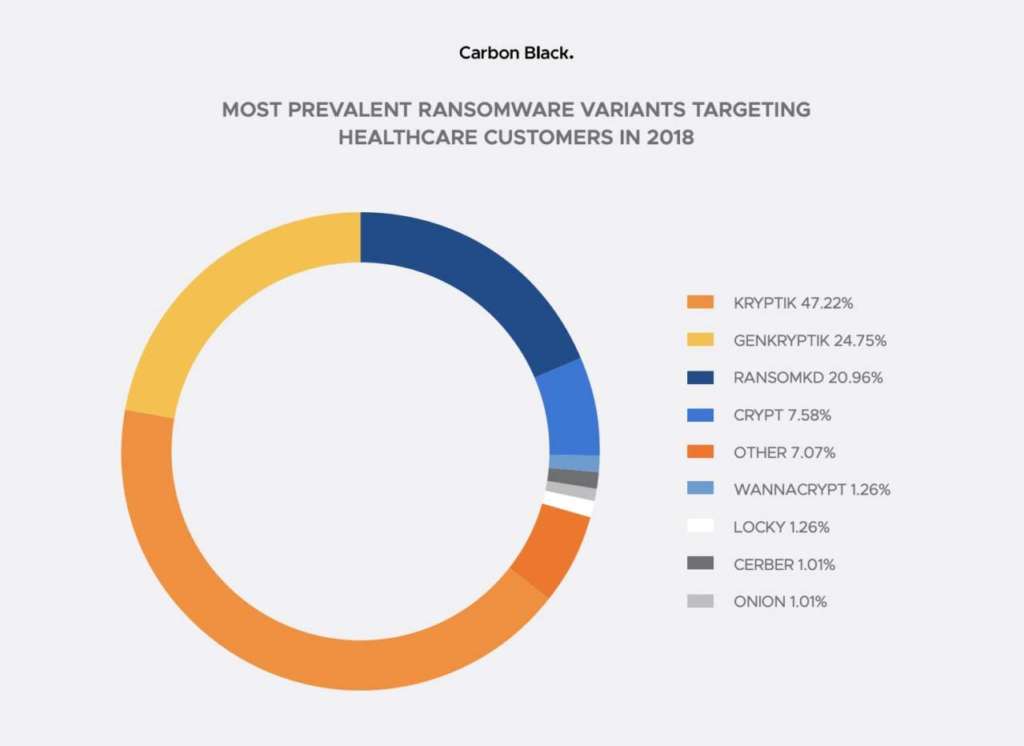

In un rapporto sullo stato della sicurezza informatica nel settore sanitario, la società americana di cybersecuity analytics, Carbon Black, ha collaborato con 20 CISO (Chief information security officer) del settore sanitario a livello globale per determinare come si sono evoluti gli attacchi nell’ultimo anno.

I risultati dicono che l’83% delle organizzazioni sanitarie intervistate ha dichiarato di aver visto un aumento degli attacchi informatici nell’ultimo anno, e che l’84% delle organizzazioni sanitarie intervistate ha dichiarato di addestrare i propri dipendenti alle best practice sulla cybersecurity una volta all’anno.

Due terzi (66%) delle organizzazioni sanitarie intervistate hanno dichiarato che gli attacchi informatici sono diventati più sofisticati nell’ultimo anno.

Secondo il sondaggio di Carbon Black, quasi la metà (45%) delle organizzazioni sanitarie ha dichiarato di aver riscontrato nell’ultimo anno attacchi in cui la motivazione principale era la distruzione dei dati.

Island hopping in un caso su tre

Un terzo (33%) delle organizzazioni sanitarie intervistate ha dichiarato di aver riscontrato casi di cosiddetto island hopping.

L’island hopping avviene quando i criminali informatici si infiltrano nell’organizzazione target attraverso società più piccole con cui questa lavora (per esempio chi gestisce le risorse umane o le buste paga) che spesso dispongono di sistemi di sicurezza più vulnerabili rispetto alle organizzazioni più grandi.

Gli attacchi di island hopping avvengono sia attraverso l’accesso a VDI (Virtual Desktop Infrastructure), collegamenti a reti private e VPN, sia sfruttando i partner, per creare fiducia ed eseguire attacchi di social engineering.

Nel caso di reverse BEC (Business email compromise), il criminale informatico requisisce un server di posta e quindi invia e-mail con malware. Il risultato finale di tutti questi attacchi è il rischio di un assedio a lungo termine, con l’attaccante che imposta i comandi in tutta la rete. Questo metodo consente al criminale informatico di contaminare tutta la rete ospedaliera.

La frequente caccia alle minacce è un requisito fondamentale per identificare e mitigare queste presenze nascoste. Infatti un terzo (33%) delle organizzazioni sanitarie intervistate da Carbon Black ha dichiarato di aver rilevato un incident response nell’ultimo anno.

Cosa si vende sul dark web

Recentemente le autorità tedesche hanno chiuso uno dei più grandi marketplace del dark web, Wall Street Market, alimentato da dati sottratti a strutture sanitarie, comprese le cartelle cliniche. Carbon Black ritiene che la mancanza sul darkweb di dati PHI (protected health information) sia da ritenersi temporanea, e che le cartelle e i dati sanitari riemergeranno su mercati ed elenchi diversi.

Gli hacker si affidano alla natura fluida del dark web di mantenere l’anonimato e di rimanere in anticipo rispetto alle autorità.

Stando ai dati forniti da Carbon Black le attuali offerte del dark web per il settore sanitario riguardano i documenti medici, i più costosi e pericolosi, stando alle descrizioni. Gli annunci offrono tutte le documenti necessari per proporsi come medico, tra cui: documenti di assicurazione contro la responsabilità civile, documenti medici, diplomi, raccomandazioni del consiglio di amministrazione, licenze mediche e licenze Dea (Drug Enforcement Administration). Il costo per annuncio è di 500 dollari.

Le contraffazioni sono più numerose e più economiche dei dati dei fornitori: oscillano tra i 10 e i 120 dollari per record. Assumono la forma di etichette di prescrizione/ricevute di vendita contraffatte e di tessere sanitarie contraffatte, rubate/scansionate.

Per ultime vengono le informazioni di accesso all’assicurazione sanitaria bloccate: meno di 3,25 dollari per record in media.