La sicurezza di asset e operation è ancora più importante in ambito ospedaliero dove esiste una concentrazione di popolazioni critiche e dove è essenziale proteggere risorse, attrezzature e personale: il punto di vista di Danielle Jablanski, OT Cybersecurity Strategist di Nozomi Networks.

Le tecnologie tradizionali nel settore sanitario sono onnipresenti, costose da sostituire, suscettibili a tattiche di attacco note e a un elenco crescente di vulnerabilità ed esposizioni comuni (CVE).

C’è ancora una forte presenza di software obsoleti, come Windows XP e Windows 7, che dispongono di meccanismi limitati per l’applicazione di patch e aggiornamenti critici. Inoltre, le risorse limitate riducono la capacità di tracciare, proteggere e fortificare continuamente ogni componente della tecnologia medica legacy oggi in uso.

Secondo un report Unit 42 Threat Research di Palo Alto Networks i dispositivi medici sono l’anello più debole della rete ospedaliera in quanto presentano vulnerabilità critiche:

- Il 75% delle pompe di infusione analizzate presentava almeno una vulnerabilità o aveva lanciato almeno un allarme di sicurezza.

- I dispositivi di imaging, come gli scanner a raggi X, a risonanza magnetica e a tomografia computerizzata, sono risultati particolarmente vulnerabili, con il 51% di tutte le macchine a raggi X esposte a vulnerabilità ed esposizioni comuni di elevata gravità (CVE-2019-11687).

- Il 44% degli scanner CT e il 31% delle macchine MRI erano esposti a una CVE ad alta gravità.

- Il 20% dei dispositivi di imaging comuni utilizzava una versione non supportata di Windows.

Secondo un rapporto dell’FBI, oltre al software obsoleto, molti dispositivi medici presentano anche le seguenti debolezze:

- I dispositivi utilizzati con la configurazione predefinita del produttore sono spesso facilmente sfruttabili dagli attori delle minacce.

- I dispositivi con software personalizzato richiedono procedure speciali di aggiornamento e patch, ritardando l’implementazione delle patch di vulnerabilità.

- Dispositivi non progettati inizialmente in funzione della sicurezza, a causa della presunzione di non essere esposti a minacce.

I dispositivi medici intelligenti e connessi, spesso in grado di connettersi a Internet, presentano rischi aggiuntivi associati all’accesso non autorizzato: dirottamento delle interfacce di login per aggirare l’autenticazione con password, attacchi DDoS (Distributed Denial of Service) e protezioni limitate per le informazioni sensibili dei pazienti.

Per offuscare il payload, molte botnet IoT utilizzano convenzioni di denominazione che sono processi comuni, come “ntpd” (il demone del network time protocol), in combinazione con l’uso di packer e cryptor al fine di contrastare i motori di deep packet inspection. Una volta infettato il sistema, cambia immediatamente le credenziali predefinite per poi procedere con l’infezione di altre macchine. Queste botnet IoT possono controllare centinaia di migliaia di dispositivi, con l’obiettivo principale di lanciare attacchi DDoS contro le grandi organizzazioni.

Si tratta di sistemi che tendono a rimanere senza patch anche molto tempo dopo il loro rilascio, perché la maggior parte dei dispositivi connessi a Internet sono ”headless” e controllati senza interfacce utente grafiche. I contenuti vengono trasmessi ai dispositivi attraverso i web server, con poca interazione da parte dell’utente finale, e non sono impostati per gli aggiornamenti automatici.

Una strada da percorrere per la sicurezza

L’iperfocalizzazione su asset e sistemi porta i team di sicurezza a valutare i rischi in base ai mezzi, trascurando le considerazioni relative agli impatti diffusi e a cascata o ai tempi di inattività prolungati di un incidente informatico. Come sottolinea l’ultimo playbook del MITRE per la sicurezza dei dispositivi medici, la preparazione di scenari che integrino questo livello di consapevolezza e di analisi dell’impatto richiede un insieme eterogeneo di stakeholder.

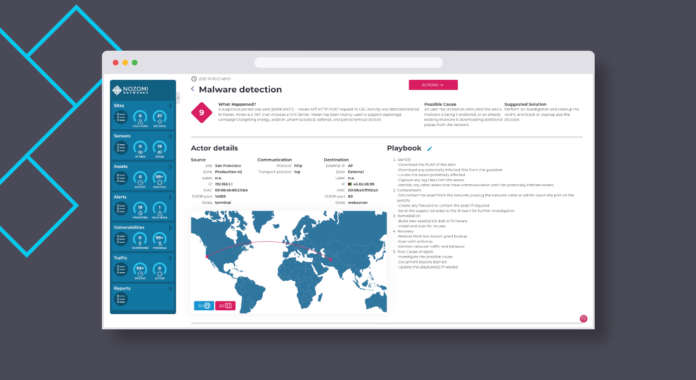

Monitoraggio e visibilità sono oggi elementi fondamentali per ridurre il tempo di permanenza dei cybercriminali e il livello di danno che possono arrecare a sistemi, reti e ambienti medici e sanitari. È inoltre necessaria l’analisi delle ragioni profonde per determinare se un problema è causato da una minaccia, da un malfunzionamento delle apparecchiature, da una configurazione errata o da un ransomware.

È più importante che mai, visto che le risposte a un recente sondaggio indicano che gli stessi produttori di dispositivi medici affermano che una delle principali sfide per la sicurezza è “la gestione di una serie crescente di strumenti e tecnologie”, l’utilizzo degli standard ISA/IEC 62443 per implementare una strategia olistica di cybersecurity. Sono quattro le fasi da considerare per costruire un programma di sicurezza maturo.

1. Stato della rete

I diagrammi di rete offrono una mappa di alto livello delle configurazioni statiche, ma non hanno la capacità di monitorare continuamente il traffico e di datare le modifiche alla rete o ai dati. Se l’attività di rete non viene monitorata in tempo reale, lo stato delle risorse è in gran parte sconosciuto e, a prescindere dalla presenza o meno di vulnerabilità, queste ultime non possono essere protette. Si dice spesso che non si può proteggere ciò che non si vede, ma non si può nemmeno indagare su un contrattempo o un incidente per comprenderne la causa principale senza una mappa dinamica e in tempo reale dello stato dell’inventario di macchine e computer che comunicano nel vostro ambiente.

2. Vulnerabilità del prodotto

Le vulnerabilità non sono tutte uguali, il grado di impatto su integrità e disponibilità dei sistemi varia. Alcune vulnerabilità hanno una portata limitata, in quanto si applicano solo ad alcuni tipi di funzionalità o interfacce del software e quindi non produrranno impatti diffusi. Altre hanno un impatto su una piccola frazione dei prodotti o della base installata di uno specifico fornitore. Alcune sono più difficili da automatizzare o richiedono l’interazione di persone nell’ambiente di destinazione con i meccanismi di attacco necessari per sfruttare la vulnerabilità. Altre possono avere controlli compensativi aggiuntivi che ne attenuano la gravità.

3. Capacità degli attori delle minacce

Per molti dispositivi medici, la principale superficie di attacco è costituita dalle credenziali predefinite su SSH. Una volta ottenuto l’accesso, l’aggressore verificherà il sistema operativo sottostante per decidere quale payload installare sul sistema, spesso per distribuire un attacco botnet. Come vettore di attacco iniziale, gli attacchi IoT DDoS e botnet possono talvolta consentire a un attore di trovare e ottenere l’accesso necessario per un’escalation di privilegi e causare interruzioni diffuse sulle operazioni ospedaliere.

4. Ricco di dati, povero di informazioni

Raccogliere e archiviare grandi quantità di dati non è però di per sé sufficiente a mitigare i rischi. L’analisi comportamentale e il rilevamento delle anomalie per le operazioni di rete possono invece arricchire le informazioni sulle minacce e migliorare la postura di sicurezza. Il rilevamento delle anomalie può segnalare sia le deviazioni dai normali schemi di comunicazione, sia le variabili all’interno del processo, come le letture dei sensori e i parametri di flusso, dati di processo che possono essere correlati con quelli delle comunicazioni per fornire insight utili a informare le procedure di sicurezza e ridurre il rischio complessivo.