La pandemia ha messo in luce la grande fragilità del perimetro informatico del mondo ospedaliero. In questo settore, i danni economici si sommano a quelli ancor più gravi legati alla salute pubblica. Quali sono le sfide più complesse per la cybersecurity nell’healthcare?

Si tratta della pirma domanda che abbiamo rivolto a Sergio Leoni, Regional Sales Director, Nozomi Networks.

La pandemia ci ha insegnato tanto – da un lato quanto la catena di approvvigionamento sia sensibile e fondamentale, dall’altro l’emergere dei cosiddetti “smart hospital” dove il livello di interconnettività e l’utilizzo di device IoT continua a crescere.

Partiamo dalla produzione. Soprattutto all’inizio della pandemia, i prodotti medici erano una risorsa molto ricercata e scarsa. Dalle mascherine ai respiratori e ventilatori fino all’attuale caso dei vaccini, l’attenzione del pubblico e dei politici è stata sulla produzione. Si lotta per soddisfare l’improvviso aumento della domanda in modo tempestivo, garantendo al contempo la massima qualità. Qualsiasi interruzione nella catena di approvvigionamento, sia nella produzione che nella consegna, si fa sentire dolorosamente, soprattutto nel campo dei prodotti medici. Un’interruzione della produzione deve quindi essere evitata con tutti i mezzi disponibili.

In questa ricerca verso l’efficienza dove si cerca un equilibrio tra costi e qualità, molti puntano all’ammodernamento degli impianti di produzione. Le nuove macchine sono spesso caratterizzate da una maggiore interconnettività e capacità IoT, comunicano tra loro e ottimizzano così la velocità di produzione.

Tuttavia, è proprio questa connettività a rendere le moderne linee di produzione vulnerabili agli attacchi informatici.

Lo stesso succede guardando agli smart hospital: pensiamo per esempio ai sensori per controllare i parametri vitali, come l’ossigeno nel sangue o il livello di glucosio. Ma anche per esempio alla gestione delle cartelle cliniche o a sistemi di allarme, controllo accessi, video sorveglianza, impianti di condizionamento, frigoriferi, ups per le sale operatorie etc. Al giorno di oggi, tutto può essere connesso e controllato tramite device IoT da remoto.

Inoltre, come accade in ambito industriale parliamo di sistemi che sono stati installati in momenti diversi e con “stratificazioni tecnologiche” diverse tra loro: non è raro trovare macchinari ospedalieri basati su sistemi operativi non più supportati che però sono difficili da aggiornare per problematiche legate alla compatibilità del sistema operativo con altri elementi del macchinario. Oltre a questo, a volte vengono installati elementi sulla rete di cui poi si perde traccia. Diventa quindi estremamente importante avere visibilità di ciò che è installato in campo e di come comunica con il resto dei sistemi. Lo scopo è censire le macchine più vulnerabili che non possono essere aggiornate e proteggerle in modo adeguato.

I ransomware costituiscono una delle peggiori minacce per tutte le organizzazioni, e a maggior ragione quando si tratta di società e istituzioni sanitarie. A che punto è la trasformazione digitale in quest’ambito, dopo un anno vissuto fra mille incertezze?

Man mano che le reti IT e OT convergono e interagiscono per semplificare la produzione e i dispositivi IoT vengono sempre più sfruttati per modernizzare il processo, i criminali informatici si fanno strada: consapevoli dell’enorme pressione sul settore ospedaliero, ne approfittano per attaccare le macchine, spesso scarsamente protette. Dopotutto, come abbiamo visto nell’attacco multimilionario a JBS, è più probabile che un produttore con ampi obblighi contrattuali paghi per garantire che il consumatore generale (in questo caso l’ospedale o i pazienti stessi) non sia colpito. Anche quanto accaduto ad alcuni ospedali francesi dovrebbe farci riflettere.

Molti sottostimano il rischio associato a un’interruzione dell’attività ospedaliera o della produzione di apparecchiature mediche correlata al ransomware. Un recente sondaggio globale sui dirigenti di infrastrutture industriali e critiche ha rilevato che un quarto di essi ritiene che la propria cybersecurity esistente sia adeguata e più della metà (64%) afferma che è stata necessaria una violazione per riconsiderare il proprio approccio alla cybersecurity.

Molti fanno affidamento sulla loro fortuna e sottovalutano il prezzo elevato dei tempi di inattività, delle penali contrattuali e della perdita di reputazione.

Per consentire al reparto IT dell’azienda di rispondere rapidamente a un possibile attacco informatico, è fondamentale poter tenere d’occhio tutte le macchine e i dispositivi della rete, monitorandoli costantemente per comportamenti imprevisti. Questo perché gli hacker criminali spesso rimangono sotto copertura per lunghi periodi di tempo, ottenendo inizialmente informazioni di vasta portata sull’infrastruttura in cui si sono infiltrati. Quindi si diffondono nell’intera rete e ottengono tutti i diritti di accesso disponibili prima di far sentire la loro presenza e chiudere la trappola. Ma a quel punto è già troppo tardi: i dati critici per l’azienda sono stati rubati e crittografati e il controllo su tutte le apparecchiature in rete è ora nelle mani degli hacker. Segue la fase del ricatto, al termine della quale c’è o un consistente pagamento di un riscatto (con un esito incerto), o una risposta all’incidente costosa e che richiede tempo da parte di specialisti. Tuttavia, anche nel caso di un’elaborazione completa di un tale attacco, senza un’adeguata strategia per mantenere la resilienza operativa a monte, difficilmente si può prevenire l’impatto sulla catena di approvvigionamento.

Quali soluzioni concrete propone Nozomi Networks alle organizzazioni sanitarie per migliorare la cybersecurity, alle prese con problemi critici come shadow IT, perimetro informatico polverizzato e protezioni preesistenti di molti vendor fra loro non sempre compatibili?

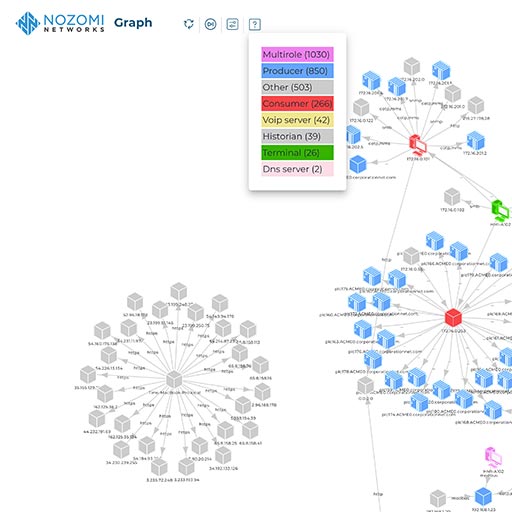

La chiave è la visibilità: cosa sta succedendo nel network? Quali device sono collegati e come interagiscono?

E’ difficile prevedere come si svilupperà la propria produzione nei prossimi anni: chi avrebbe potuto immaginare prima della pandemia che il mercato globale avrebbe avuto bisogno di migliaia e migliaia di ventilatori da un giorno all’altro? Per poter reagire rapidamente a tali eventualità e aumentare la capacità produttiva senza rischi, una soluzione di cybersecurity deve essere scalabile. Non importa se le 500 macchine e componenti di produzione odierni cresceranno fino a diverse migliaia nel prossimo trimestre. Ogni unità aggiunta deve essere ugualmente monitorabile e quindi in grado di essere protetta da attacchi informatici.

Un altro punto importante è la gestione semplice e intuitiva per il reparto IT. Una panoramica di tutte le macchine e i dispositivi IoT nella rete operativa deve essere disponibile in tempo reale e senza interruzioni. Un incidente di cybersecurity deve essere segnalato immediatamente dal sistema a tutti i responsabili, sia sui computer dei reparti IT e OT che sui loro telefoni cellulari o tablet di lavoro. La tempestività determinerà se il processo di produzione si arresta completamente o parzialmente.

Ugualmente importante è il fatto di essere vendor-agnostic e non richiedere installazione di software aggiuntivo sulle macchine da monitorare. Questo è fondamentale: gli apparati che comunicano sulla rete sono prodotti da moltissimi vendor diversi sui quali non è possibile fare nessuna modifica. Il rischio infatti è quello di invalidare la garanzia del produttore trovandosi con un problema aggiuntivo da risolvere a quello originario.

Infine, conclude il manager di Nozomi Networks, occorre anche prestare attenzione per garantire che la soluzione di sicurezza scelta fornisca una visione unificata di tutti i dispositivi, indipendentemente dalla loro posizione geografica. Diverse aziende sanitarie hanno in gestione più ospedali e risorse limitate: necessitano quindi di una infrastruttura scalabile e che consenta di concentrarsi sui problemi osservati sulla rete così da permettere all’ospedale di continuare ad erogare i suoi servizi.